四、VPN安全实践——构筑远程访问护城河

仅建立VPN连接不够,需结合以下6项核心安全措施:

1. 强密码策略

要求:大小写字母+数字+特殊字符(如Vpn@2025!),避免常见单词/生日。

2. 启用多因素认证(MFA)

需提供“密码+动态验证码(如企业微信/谷歌验证)”,大幅降低未授权访问风险。

3. 定期更新软件

及时更新VPN客户端、服务器软件(修复已知漏洞)

设备系统补丁、防病毒软件同步升级

1. 监控VPN使用情况

定期记录访问日志,重点检测“异常IP登录”“非工作时段高频访问”等行为。

2. 家庭网络防护

路由器启用加密(优先WPA3,其次WPA2),避免家庭WiFi被破解导致VPN间接泄露。

3. 设备合规检查

确保用于远程办公的设备已安装企业安全软件,无未修复的高危漏洞。

五、超越传统VPN——零信任架构的新思路

传统VPN的局限性

• 设计初衷为“少数员工远程访问”,大量用户接入会导致性能下降;

• 一旦接入内网,用户可访问大部分资源,存在“过度授权”风险。

零信任安全模型(新趋势)

核心原则

从不信任,始终验证——无论用户位置(内网/外网),均需:

1. 持续验证用户身份(多因素认证);

2. 检查设备合规性(是否有漏洞/病毒);

3. 根据“身份+场景”动态授权访问范围(而非“一刀切”)。

典型方案

以CloudflareZeroTrust为例:

• 将安全控制点转移至云端,无需将所有流量回传企业数据中心;

• 实现“精细化访问控制”(如仅允许市场部访问营销系统),同时提升访问速度。

六、方案选择与总结

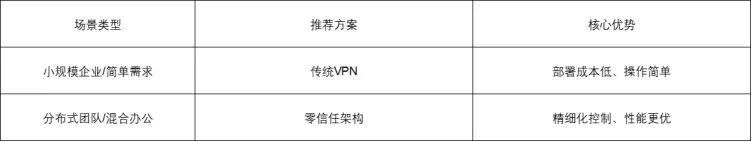

不同场景的方案适配

必备安全措施(无论选择哪种方案)

1. 建立“多层次防护”(VPN/零信任+防病毒+加密网络);

2. 定期开展员工培训(如识别钓鱼链接、强密码设置);

3. 持续监控访问日志(及时发现异常行为)。

还没有评论,来说两句吧...